ЖУРНАЛ VPN СИСТЕМЫ, ЛОГ ПОДКЛЮЧЕНИЙ, ФОРМАТ ПОЛЕЙ

В составе VPNKI существует много систем, которые формируют журналы событий. Часть из этих журналов доступно и пользователям.

Здесь мы кратко расскажем про журналы, которые:

2. относятся к VPN подключению по протоколу OpenVPN. Высылается по почте.

3. относятся к услугам "Публикация URL" и "Проброс TCP порта". Они высылаются по электронной почте.

Журналы VPN подключений и логи системы удаленного доступа

Журналы VPN соединений доступы в личном кабинете.

- В лог "События безопасности" заносятся важные технические действия в пользовательском аккаунте. Например создание и удаление туннелей, включение или выключение услуги. Также и часть информации о подключении.

- В лог "События авторизации" заносятся только события проверки имени пользователя и пароля туннеля.

Как читать логи системы удаленного доступа

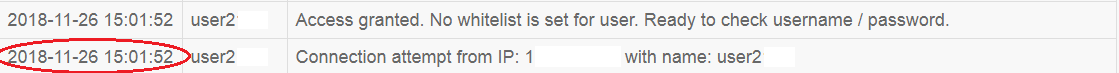

1. При установлении соединения, но еще до проверки имени пользователя и пароля, наша система проверяет наличие адреса, с которого идет подключение, в "белом списке".

Поэтому первые данные о подключении записываются в лог "События безопасности".

Connection attempt from IP: 1x.xx.xx.xx with name: user2xx . Это попытка установления соединения пользователя user2xx c IP адреса 1x.xx.xx.xx.

Access granted. No whitelist is set for user. Ready to check username / password. Нет установленного "белого списка", доступ разрешен. Готов к проверке имени/пароля.

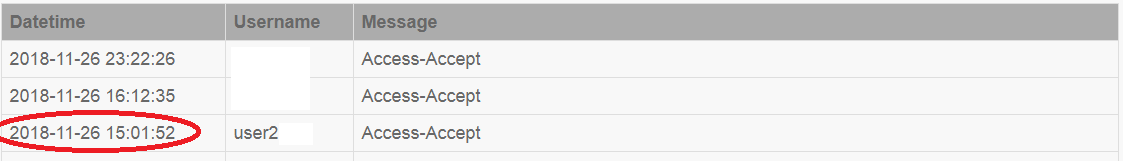

2. После этого начинается работа системы аутентификации и авторизации. Это можно увидеть в логе "События авторизации".

Access-Accept. Это ответ системы аутентификации о том, что доступ разрешен. Проверка имени пользователя и пароля VPN туннеля прошли успешно.

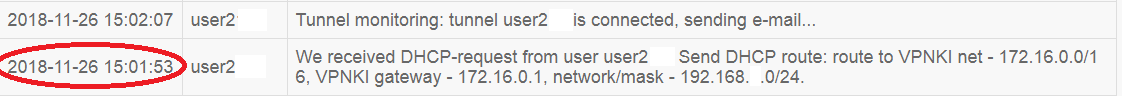

3. Затем можно вернуться к логу "События безопасности". Далее мы можем увидеть, что после успешной аутентификации система получила DHCP запрос от клиентского оборудования на выдачу IP адресов и маршрутов.

We received DHCP-request from user user2xx. Send DHCP route: route to VPNKI net - 172.16.0.0/16, VPNKI gateway - 172.16.0.1, network/mask - 192.168.1.0/24.

Если такой запрос приходит, то сервер VPNKI выдает информацию.

Последним сообщением в логе "События безопасности", касающимся этого соединения идет сообщение о том, что пользователь активировал услугу по почтовому информированию о подключении туннеля.

Tunnel monitoring: tunnel user2xx is connected, sending e-mail... Эта запись говорит об отправке почтового сообщения пользователю.

О проблеме с PPTP и GRE

Как известно, многие провайдеры в силу технических ограничений не всегда корректно пропускают трафик протокола GRE. Этот протокол необходим для работы PPTP. Если вы столкнулись с тем, что соединение PPTP не устанавливается, то имеет смысл заглянуть в логи VPNKI.

В этом случае, в "Событиях безопасности" может присутствовать информация о попытке установления соединения с вашего IP адреса. Однако информации об авторизации в журнале "События авторизации" не будет вовсе.

Это говорит о том, что при установлении соединения дело до проверки имени и пароля не дошло. Вероятная причина этому в отсутствии соединения по протоколу GRE.

Надеемся что эта короткая информация поможет вам в поиске неисправности.

Журнал подключений по OpenVPN

Журнал подключений высылается по электронной почте пользователя со страницы настройки туннелей. В архиве zip находится текстовый файл, содержащий лог обращений из Интернет. Период времени, за который сформирована выгрузка - чуть больше суток.

Журналы "Публикации URL" и "Проброса TCP порта"

Журнал этих услуг высылаются по электронной почте пользователя со страницы настройки соответствующей услуги. В архиве zip находится текстовый файл, содержащий лог обращений из Интернет. Период времени, за который сформирована выгрузка - чуть больше суток.

Публикация URL

Пример записи:

Mar 17 23:48:03 [6997]: 112.19.11.122:57692 [17/Mar/2021:23:48:03.563] http-in~ Octopus-raspberry/Octopus-raspberry 167/0/56/64/295 200 3496 - - ---- 106/26/0/1/0 0/0 "GET / HTTP/1.1"

- Mar 17 23:48:03 - дата записи в логе.

- [6997] - номер процесса на сервере.

- 112.19.11.122:57692 - адрес источника:порт источника.

- [17/Mar/2021:23:48:03.563] - дата обращения.

- http-in~ - логическое имя на сервере.

- Octopus-raspberry/Octopus-raspberry - логическое имя получателя (пользователя).

- 167/0/56/64/295 - служебные данные сервера.

- 200 - код статуса HTTP обращения (200 - OK).

- 3496 - количество байт переданных в сторону пользователя, включая заголовки HTTP.

- 106/26/0/1/0 0/0 - служебные данные сервера.

- GET / HTTP/1.1 - HTTP запрос.

В этом примере, статус 200 означает, что сервер успешно выполнил HTTP запрос GET / - то есть получение главной страницы ресурса.

Из часто встречающихся статусов:

- 503 означает, что серверу VPNKI не удалось связаться с вашим ресурсом. Причиной этого может быть отсутствие VPN соединения в этот момент. Или что-то пошло не так с маршрутами к серверу.

- 404 означает, что запрошенный документ на сервере отсутствует.

Проброс TCP порта

Пример записи.

Mar 17 23:48:04 [6997]: 112.19.11.122:58428 [17/Mar/2021:23:46:27.455] direct-26153-Octopus direct-26153-Octopus/direct-Octopus 1/82/96593 2248 -- 105/79/79/79/0 0/0

- Mar 17 23:48:04 - дата записи в логе.

- [6997] - номер процесса на сервере.

- 112.19.11.122:58428 - адрес источника:порт источника.

- [17/Mar/2021:23:46:27.455] - дата обращения.

- direct-26153-Octopus - логическое имя на сервере.

- direct-26153-Octopus/direct-Octopus - логическое имя получателя (пользователя).

- 1/82/96593 - служебные данные сервера.

- 2248 - количество байт переданных в сторону пользователя.

- 105/79/79/79/0 0/0 - служебные данные сервера.

Дополнительно стоит отметить, что при использовании "Публикации URL" наша система передает в сторону вашего оборудования заполненное поле HTTP заголовка X-Forwarded-For. Чуть больше информации здесь.

*** Если вдруг что-то не получилось, обращайтесь на Форум.

ЕЩЕ О ВОЗМОЖНОСТЯХ СИСТЕМЫ

Кроме работы системы иногда мы публикуем различные материалы об ИТ для дома в разделе "Блог ДОИТ". Вы можете ознакомиться с настройками оборудования и VPN соединений для решения различных задач. Например:

- Немного более подробно про IP адрес можно прочитать в разделе "О технологиях" на нашем сайте.

- Про VPN и протоколы.

- Про видеонаблюдение на даче можно почитать в Блоге блоге нашего сайта.

- Про использование нейросети на базе Tensorflow для видеоаналитики на даче можно почитать в блоге нашего сайта.

- Просмотров: 36756