НАСТРОЙКА NAS SYNOLOGY PPTP И L2TP СОЕДИНЕНИЕ, VPN ТУННЕЛЬ

для подключения к системе удаленного доступа VPNKI

В нашем случае используется NAS Synology версии DSM 5.2

Спасибо за инструкцию пользователю Oregu!

Настройки на этой странице предназначены для подключения к сервису VPNKI, а не к любому VPN серверу в сети Интернет.

Перед началом настройки ознакомьтесь с "Общими сведениями" о работе системы https://vpnki.ru/settings/before-you-begin/main-tech-info .

Так как вы настраиваете маршрутизирующее оборудование, то не забудьте указать "сеть за маршрутизатором" в личном кабинете системы VPNKI.

Правила и маршруты на сервере VPNKI применяются при подключении туннеля. Если вы изменили настройки в личном кабинете, то переподключите туннели.

Для подключения по PPTP или L2TP вам потребуются логин и пароль для туннеля. Вам необходимо получить их на персональной странице пользователя системы VPNKI. Имя указывается в формате userXXXXX.

-------

Соединение по протоколу PPTP

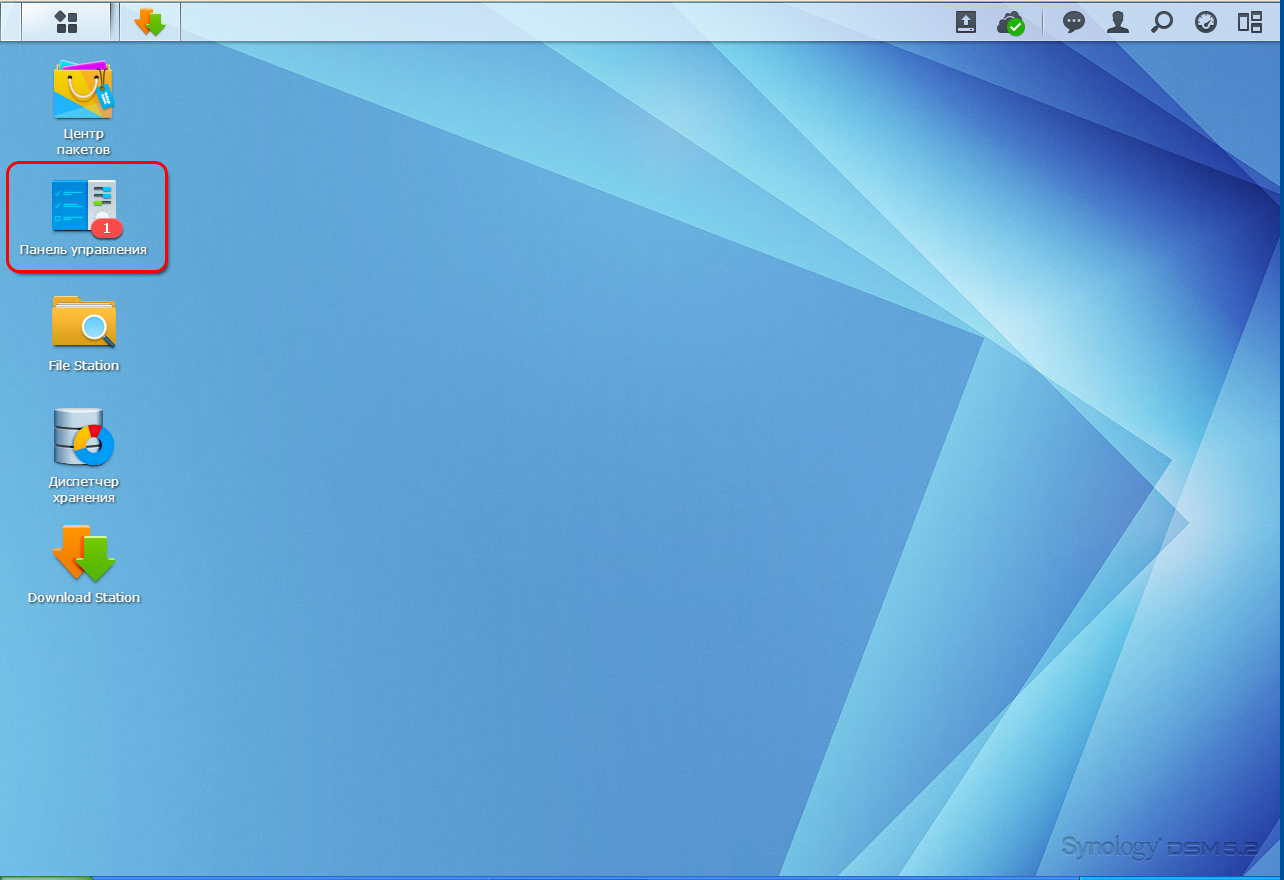

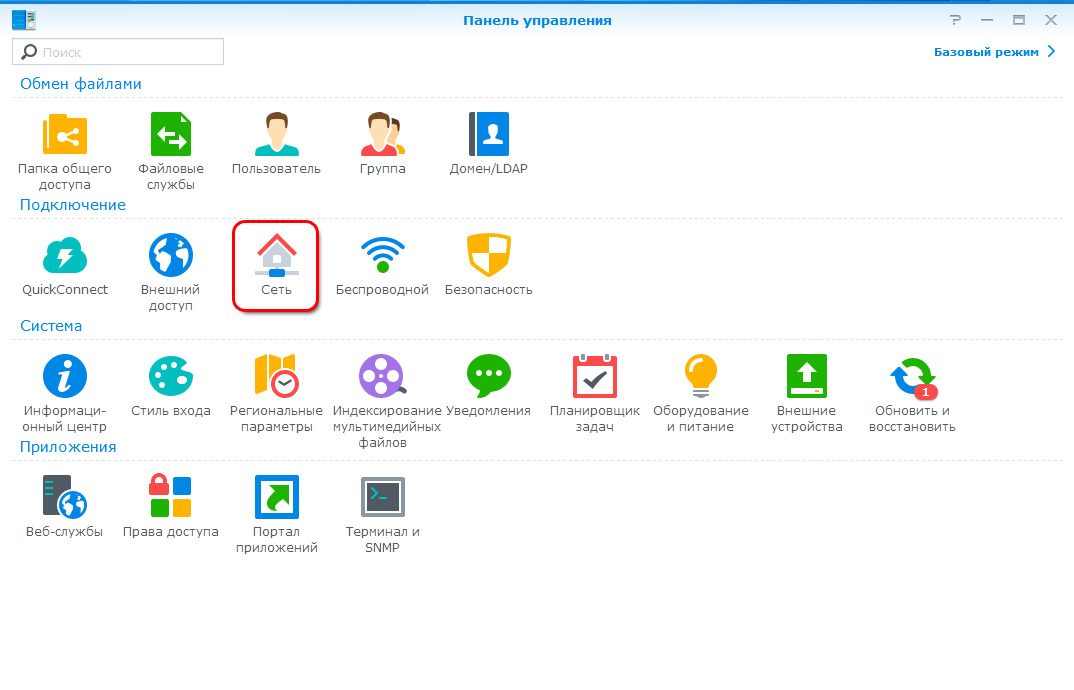

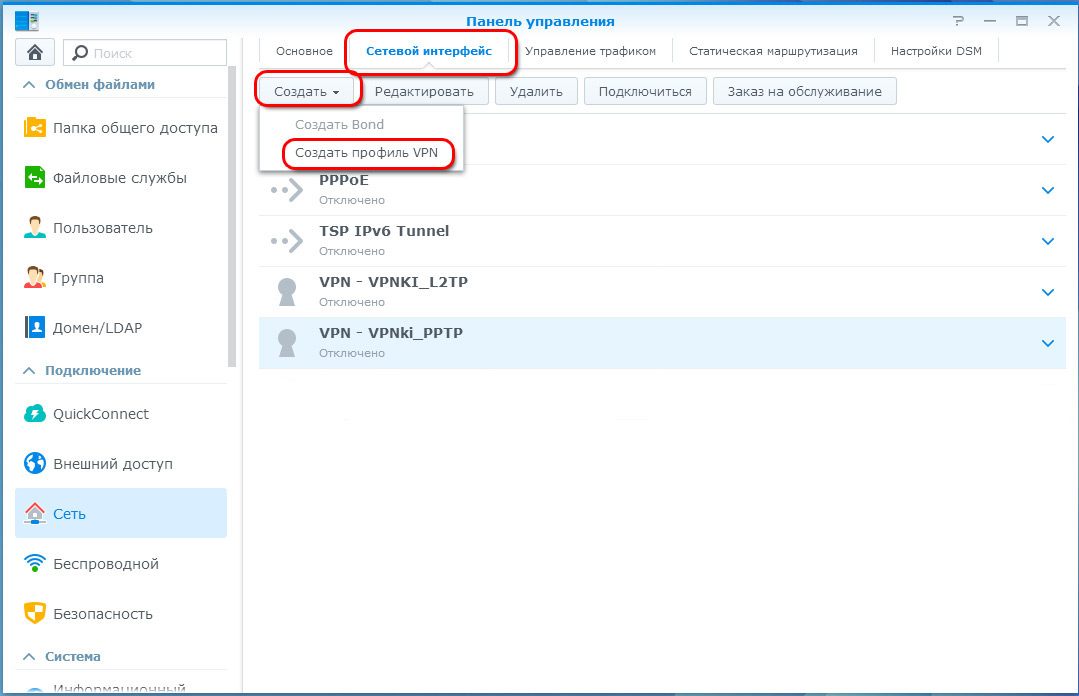

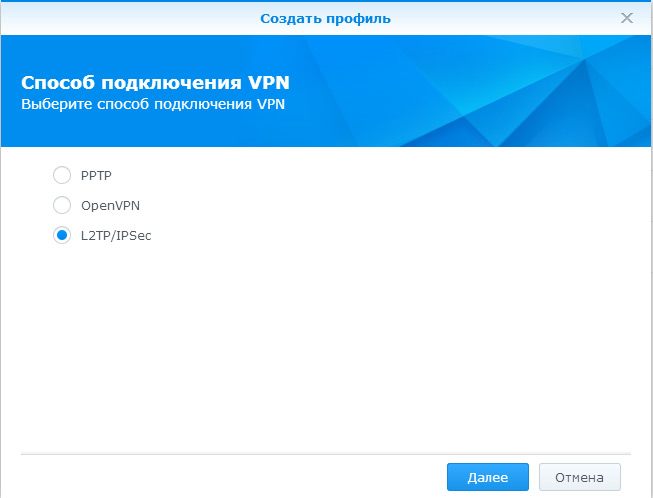

1. Панель управления => Сеть => Сетевой интерфейс => Создать => Создать профиль VPN => PPTP.

2. Выберите Создать профиль VPN.

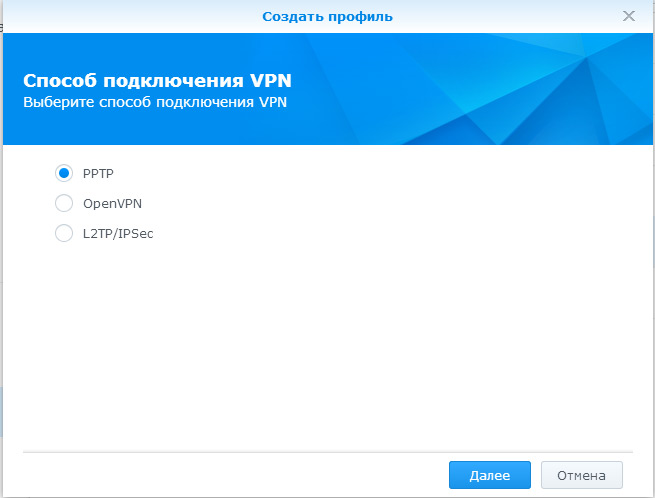

3. Выберите "PPTP" и нажмите Далее.

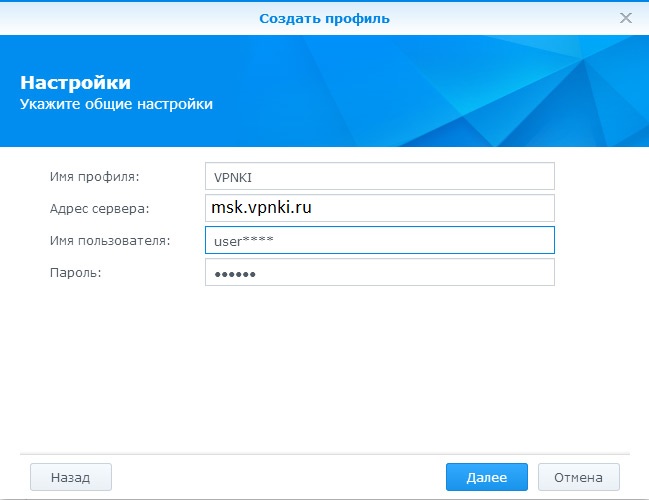

4. Добавьте описание соединения VPNKI, а также логин и пароль, полученный с личной страницы сайта для этого туннеля

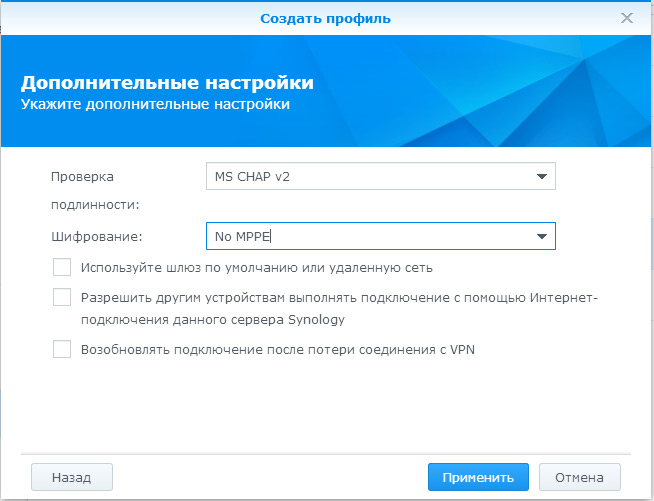

5. Проверка подлинности — любое из CHAP, MS CHAP или MS CHAP v2, рекомендуется последнее.

Шифрование — выбрать ТОЛЬКО «No MPPE».

Галку «Использовать шлюз по умолчанию или удаленную сеть» - СНЯТЬ!

Если необходимо, чтобы Synology самостоятельно подключался к VPN – установить галку «Возобновлять подключение после потери соединения с VPN».

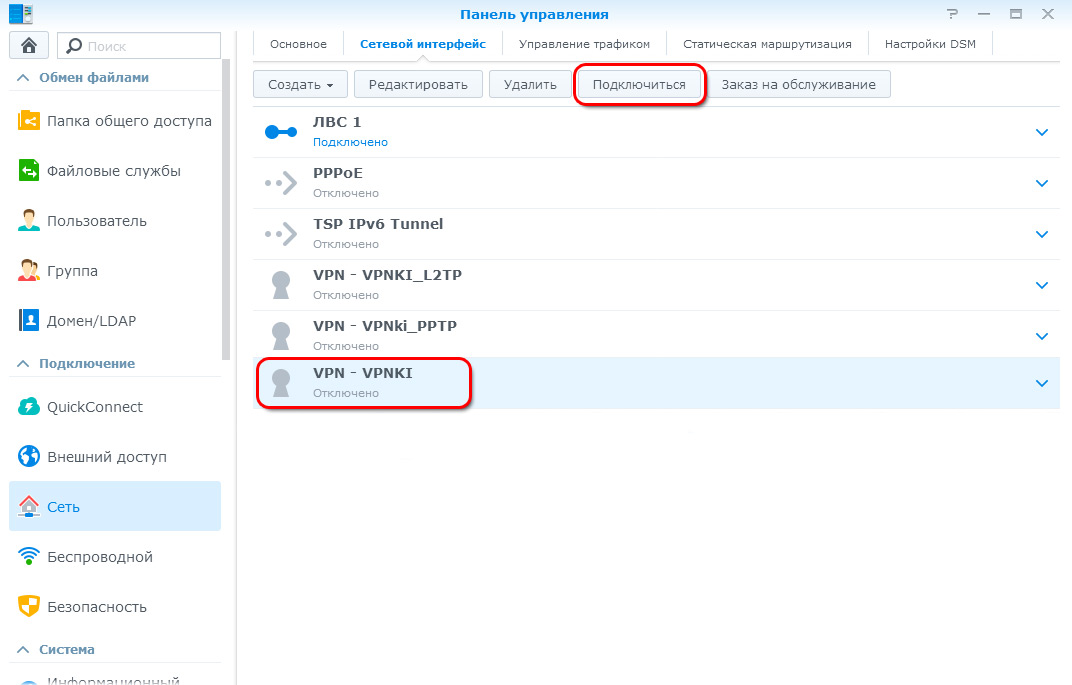

6. Для подключения к созданному каналу VPN нужно выбрать этот профиль VPN и нажать «Подключиться».

Соединение по протоколу L2TP/IPsec

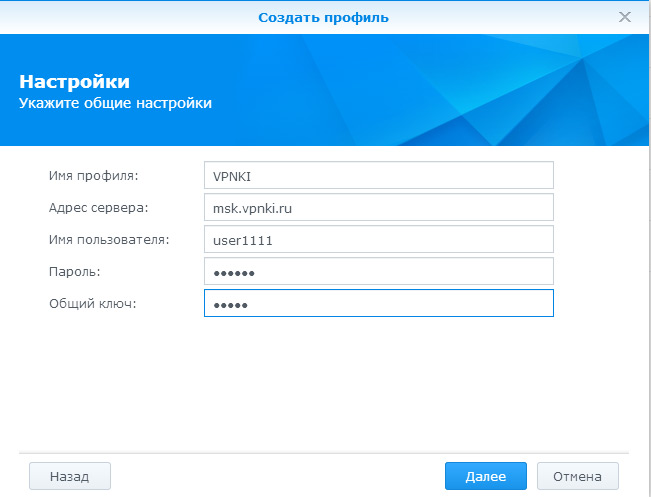

1. Панель управления => Сеть => Сетевой интерфейс => Создать => Создать профиль VPN => L2TP/IPSec.

2. Далее указать название профиля VPN, адрес сервера msk.vpnki.ru, логин и пароль из админки, общий ключ — vpnki и нажать «Далее».

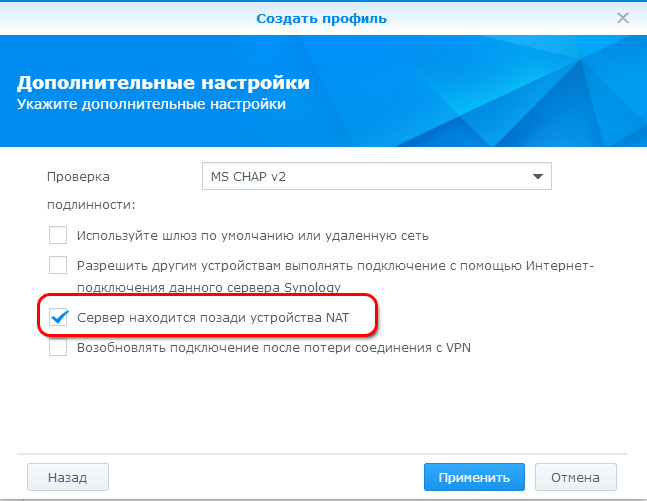

3. Проверка подлинности — любое из CHAP, MS CHAP или MS CHAP v2, рекомендуется последнее.

Галку «Использовать шлюз по умолчанию или удаленную сеть» - СНЯТЬ!

Установить галку «Сервер находится позади устройства NAT»!

Если необходимо, чтобы synology самостоятельно подключался к VPN – установить галку «Возобновлять подключение после потери соединения с VPN».

4. Для подключения к созданному каналу VPN нужно выбрать этот профиль VPN и нажать «Подключиться».

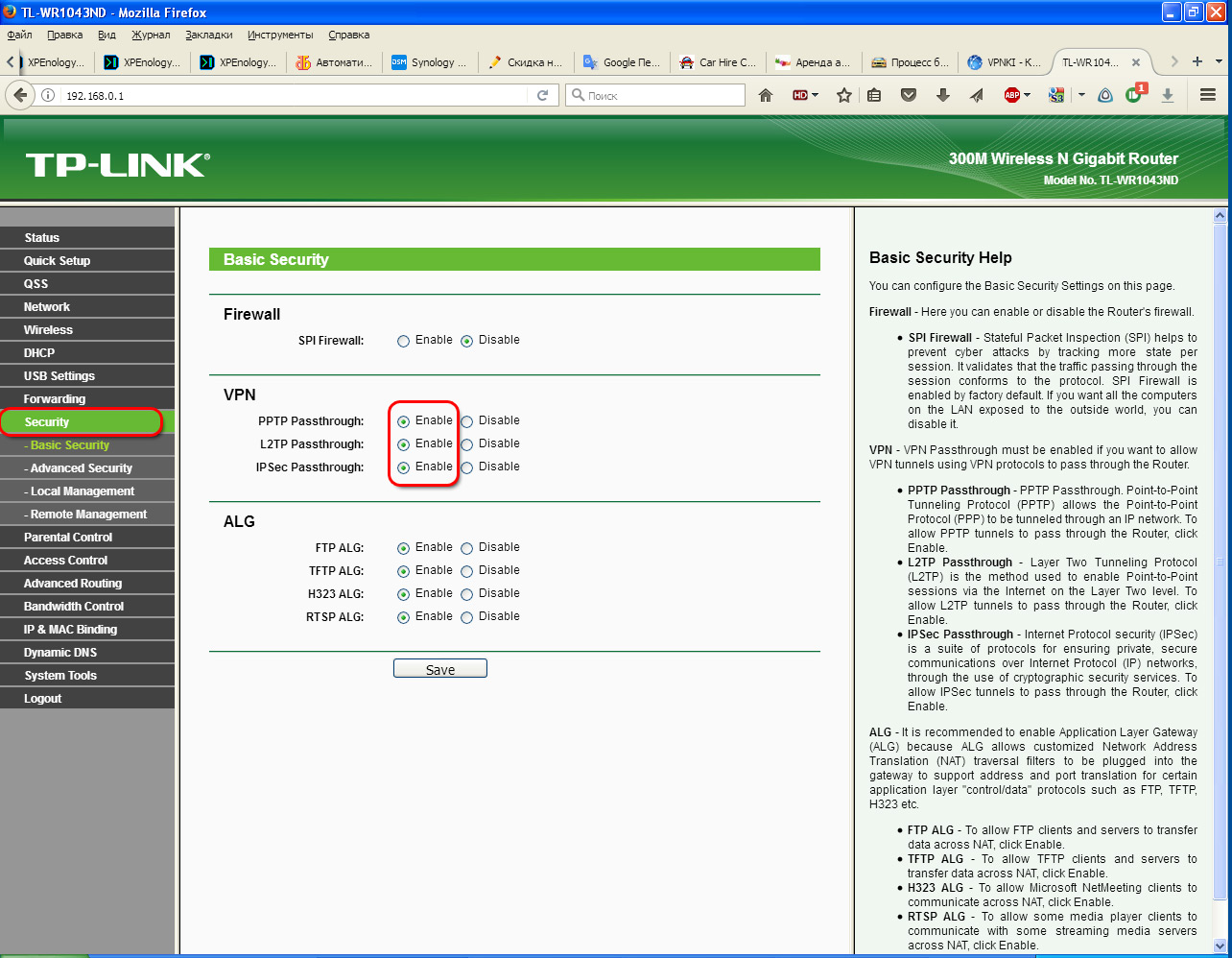

5. Кроме того, для успешного подключения к серверу VPN на роутере, через который NAS выходит в интернет, дополнительно нужно установить галки PPTP Passthrough, L2TP Passthrough и PSec Passthrough. Ниже приведен пример настройки роутера TP-LINK:

Особенность 1

Для использования соединения с шифрованием вам необходимо в настройках соединения:

- использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (MPPE).

Для соединения без шифрования вам необходимо:

- использовать авторизацию CHAP и указать, что шифрование использоваться не будет.

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения!!!

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет...В пункте меню "События безопасности" вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но ...

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

Дополнительно о протоколе PPTP

Более подробно почитать о протоколе PPTP вы можете в нашем материале по этой ссылке.

Дополнительно о протоколе L2TP

Более подробно почитать о протоколе L2TP вы можете в нашем материале по этой ссылке.

Важно! Использование L2TP без шифрования является ненадежным средством коммуникаций. Для повышения безопасности соединения лучше использовать подключение с протоколами L2TP/IPsec. В этом случае, сначала устанавливается соединение IPsec. После этого, внутри туннеля IPsec происходит аутентификация по протоколу L2TP. Туннель IPsec устанавливатеся с использованием общего ключа. Аутентификация в протоколе L2TP выполнятеся по имени и паролю.

Важные советы после настройки удаленного подключения

После успешной настройки VPN подключения мы рекомедуем вам выполнить несколько важных шагов. Они дадут вам уверенность в том, что VPN соединение работоспособно в полном объеме.

- Проверьте статус подключения вашего туннеля на странице "Мои настройки" - "Состояние туннеля". Попробуйте отключить туннель со стороны сервера. Посмотрите как ваш клиент попытается переустановить VPN соединение.

- Посмотрите как отображается подключение в различных журналах сервера. "Статистика" - "Статистика подключений". Еще в "События безопасности". А еще в "События авторизации". Важно видеть как отображается успешное VPN соединение.

- Попробуйте выполнить пинг сервера VPNKI 172.16.0.1 с вашего устройства.

- Попробуйте выполнить пинг вашего устройства со страницы "Инструменты" нашего сервера. Выполните пинг устройства по адресу туннеля сети VPNKI - 172.16.x.x. Это важный шаг и не стоит им пренебрегать. Но стоит знать, что пинг может быть неуспешен. Это не причина для беспокойства если вы будете только обращаться с этого устройства к другим туннелям.

- Если вы имеете второй подключенный туннель в своем аккаунте, то проверьте пинг и до устройства в другом туннеле. Сначала по его адресу сети VPNKI - 172.16.x.x. Затем можно выполнить пинг устройства в другом туннеле по адресу внутренней сети (192.168.x.x). Если такая маршрутизация настроена.

- Посмотрите как отображается количество переданного трафика туннеля. Это в "Мои настройки" - "Статистика" - "Графики использования". За текущий день статистика показывается с разбивкой по туннелям. За предыдущие дни - суммарно.

По особенностям подсчета трафика туннелей читайте в FAQ. Ссылка здесь.

Надеемся, что вы успешно прошли все пункты советов! Теперь ваше VPN соединение работает успешно. А вы познакомились с основными инструментами нашего сервера удаленного доступа.

Если в дальнейшем возникнут сложности с уже настроенным подключением, то эти советы помогут вам в поиске неисправностей.

*** Если у вас вдруг что-то не получилось, обращайтесь на Форум поддержки нашей системы. Ссылка здесь.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице "Инструменты". Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола - TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.

- Просмотров: 33540