НАСТРОЙКА OPENWRT, OPENVPN СОЕДИНЕНИЕ, VPN ТУННЕЛЬ

для подключения к системе удаленного доступа VPNKI

С февраля 2025 года вы можете иметь доступ к домашней сети через новый forward прокси сервер (пока он в тестовом режиме preview).

Почему новый?

Потому что в отличии от старого прокси, который выделял каждому пользователю уникальные порты для HTTPS и SOCKS5 подключений, новый прокси использует общие порты для всех пользователей. При этом после успешной аутентификации трафик оказывается в сети пользователя.

Поэтому в новом прокси не нужно ничего включать - сам прокси уже работает!

Все что нужно сделать - вам необходимо принять согласие на любой странице из раздела "Публикация URL и проброс порта".

Если такое согласие вы уже принимали, то можно пользоваться прокси серверами.

В новом прокси, как и раньше, мы используем два сервера:

- для HTTP/HTTPS соединений - HTTPS proxy (методы HTTP CONNECT и HTTP GET).

- для любых соединений по протоколу TCP - SOCKS5 proxy.

С помощью HTTP/HTTPS прокси вы сможете иметь доступ из сети Интернет к веб-интерфейсу своего домашнего устройства (сервера, видеорегистратора, видеокамеры и т.д.). А с помощью SOCKS5 прокси вы сможете иметь доступ к домашним устройствам по таким протоколам как ssh и VNC (впрочем и по многим другим, которые используют протокол TCP).

Доступ через новый прокси сервер осуществляется при наличии:

- одного подключенного к системе VPN туннеля от вашего устройства по любому из протоколов (PPTP, L2TP, L2TP/IPsec, IKEv2/IPsec, OpenVPN, WireGuard, SSTP, Openconnect).

- настроенного клиентского программного обеспечения (браузер, ssh или VNC клиент).

ВАЖНО! Мы используем авторизацию по имени пользователя и пароля одного из ваших туннелей.

Используемый логин/пароль, который вы будете вводить в момент подключения через прокси, НЕ должен быть в этот момент подключен через VPN.

Proxy-cоединения без авторизации приниматься не будут.

Перед использованием уточните может ли ваше клиентское программное обеспечение использовать proxy сервер с авторизацией.

1. Краткая инструкция по использованию HTTP/HTTPS и SOCKS5 proxy соединений

Допустим вы имеете дома компьютер с web-сервером умного дома и хотите получить к нему удаленный доступ из Интернет через прокси.

- Настройте и подключите одно VPN соединение от вашего домашнего компьютера (веб-сервера) до сервера VPNKI по любому и поддерживаемых протоколов.

- настройте ваше клиентское программное обеспечение на работу с нашим прокси сервером

Что касается настроек доступа через прокси, то на сервере для вас настроены следующие протоколы и порты:

| № | OSI уровень проксирования |

Тип прокси |

Адрес прокси | Порт | Протокол подключения к прокси | Протокол подключения к целевой системе |

| 1 | L4 |

HTTPS (метод HTTP CONNECT) |

msk.vpnki.ru | 3129 | https |

https и другие протоколы реализующие HTTP CONNECT |

| 2 | L7 |

HTTPS (метод HTTP GET) |

http | |||

| 3 | L7 | HTTP (метод HTTP GET) | msk.vpnki.ru |

3130 |

http | http |

| 4 | L4 |

SOCKS5 |

msk.vpnki.ru | 1082 | socks5 | http, https, любые протоколы поверх TCP |

| 5 | L4 |

SOCKS5 с TLS |

msk.vpnki.ru | 1083 | ssl + socks5 | http, https, любые протоколы поверх TCP |

Тут нужно небольшое пояснение.

Под словосочетанием "HTTP прокси" часто скрываются разные технологии.

Если не углубляться в детали, то можно сказать что есть прокси HTTP, построенные на обработке запросов HTTP CONNECT (L4 proxy) и HTTP GET (L7 proxy).

В нашей системе речь идет про реализацию forward proxy для обоих типов запросов.

Стоит отметить, что в браузерах и различных плагинах к ним (а также в другом ПО) реализация HTTP прокси может отличаться. Поэтому сложно сказать заранее что заработает в вашем случае.

Отметим лишь, что наиболее универсальным методом является использование SOCKS5 прокси (L4 proxy).

2. Примеры использования утилиты cURL для доступа через http и SOCKS5 прокси

В примере ниже показан синтаксис команд при обращении из Интернет и запросе файла с именем temperature.txt на домашнем сервере с адресом 192.168.1.100 .

Пример запроса адреса 192.168.1.100/temperature.txt во внутренней сети из Интернет выглядит так (обратите внимание на http и https):

Через HTTP / HTTPS прокси (порты 3129, 3130) ***

Подключениe по HTTPS с методом HTTP CONNECT. Cработает если в вашей домашней сети ресурсы https

curl -x https://msk.vpnki.ru:3129 https://192.168.1.100/temperature.txt --proxy-user <vpnki_tunnel_username>:<vpnki_tunnel_password>

Подключение по HTTPS с методом HTTP CONNECT. Cработает если в вашей домашней сети ресурсы http

curl -p -x https://msk.vpnki.ru:3129 http://192.168.1.100/temperature.txt --proxy-user <vpnki_tunnel_username>:<vpnki_tunnel_password>

Подключение по HTTPS с методом HTTP GET. Cработает если в вашей домашней сети ресурсы http

curl -x https://msk.vpnki.ru:3129 http://192.168.1.100/temperature.txt --proxy-user <vpnki_tunnel_username>:<vpnki_tunnel_password>

Подключение по HTTP c методом HTTP GET. Cработает если в домашней сети ресурс http

curl -x http://msk.vpnki.ru:3130 http://192.168.1.100/temperature.txt --proxy-user <vpnki_tunnel_username>:<vpnki_tunnel_password>

Через SOCKS5 прокси (порт 1082)

Cработает если в домашней сети ресурс http

curl -x socks5h://<vpnki_tunnel_username>:<vpnki_tunnel_password>@msk.vpnki.ru:1082 http://192.168.1.100/temperature.txt

Cработает если в домашней сети ресурс https

curl -x socks5h://<vpnki_tunnel_username>:<vpnki_tunnel_password>@msk.vpnki.ru:1082 https://192.168.1.100/temperature.txt

Через SOCKS5 прокси с TLS (порт 1083)

будет отдельная статья на эту тему с использованием программы stunnel

*** обратите внимание на особенность работы аналогичных запросов из браузера:

Если вы хотите использовать соединение HTTP CONNECT и протокол HTTPS для подключения к целевому ресурсу, то соединение будет установлено с использование HTTPS между клиентом и целевой системой и это будет соединение на уровне TCP (L4 proxy).

Если вы хотите использовать соединение HTTP CONNECT, но для подключения к целевому ресурсу хотите использовать HTTP (без S), то в этом случае браузер переключается на режим HTTP GET и осуществляет соединение с целевым ресурсом на уровне (L7 proxy)

Аналогичным образом ведет себя и утилита cURL без указания флага -p. Без этого флага cURL переключается в режим запроса HTTP GET в случае запроса целевого ресурса по HTTP.

Рекомендации по выбору тарифа

Если вы не планируете передачу видео трафика, то мы рекомендуем вам начинать с выбора тарифа PLAN-MYDEV. Если передача видео будет осуществляться, то стоит сразу начинать с PLAN-VIDEO. Если скорости хватать не будет, то в любое время вы можете изменить тариф на более скоростной.

Если вы используете нашу систему для решения бизнес задач, то можно начать с аналогичных тарифов с приставкой BUSINESS-.

Контролировать объем переданного трафика вы можете на странице с графиками использования.

Узнать реальную скорость своего VPN соединения вы можете утилитой iperf3 на странице "Инструменты". Стоит отметить, что скорость передачи полезных данных будет зависеть от трех факторов:

- от типа используемого протокола VPN;

- типа используемого транспортного протокола - TCP или UDP;

- физической удаленности вашего устройства от нашего сервера.

Худшим вариантом по скорости окажется вариант, когда в качестве транспортного протокола для VPN соединения используется протокол TCP. При этом ваше устройство размещено далеко от сервера VPNKI. В этом случае, реальная скорость передачи данных будет определяться необходимостью подтверждения получения каждого пакета в протоколе TCP.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ КОНФИГУРАЦИИ УДАЛЕННОГО ДОСТУПА

- Рабочий стол Windows через RDP и OpenVPN. Ссылка здесь.

- Выставить FTP сервер в сеть Интернет через проброс TCP порта. Ссылка здесь.

ОБЩАЯ ИНФОРМАЦИЯ ОБ УДАЛЕННОМ ДОСТУПЕ

- Немного более подробно про IP адреса. Можно прочитать на нашем сайте.

- Про удалённый доступ к компьютеру можно. Можно почитать на нашем сайте.

- Про VPN и протоколы можно почитать здесь.

- Про выход в Интернет через VPN и центральный офис. Можно почитать здесь.

- Просмотров: 1918

Публикация совпадающих портов TCP и UDP для работы протокола удаленного рабочего стола Windows RDP версии 8

Если вам необходимо получить доступ из Интернет к рабочему столу Windows без использования белого IP адреса или служб, аналогичных TeamViewer, то можно воспользоваться следующей схемой.

Вы можете установить VPN туннель со своего компьютера, на который вам необходимо получить удаленный доступ (или с маршрутизатора в сети с этим компьютером). Это можно сделать по любому из VPN протоколов, поддерживаемых нашей системой.

Затем вы сможете зарезервировать за собой и опубликовать два совпадающих порта TCP и UDP на адресе нашего сервера в сети Интернет, а затем "пробросить" их на свой компьютер через установленный VPN туннель.

Использование TCP и UDP существенно (в разы по сравнению с использованием только TCP) повышает скорость работы удаленного рабочего стола и позволяет работать с мультимедиа через такое подключение.

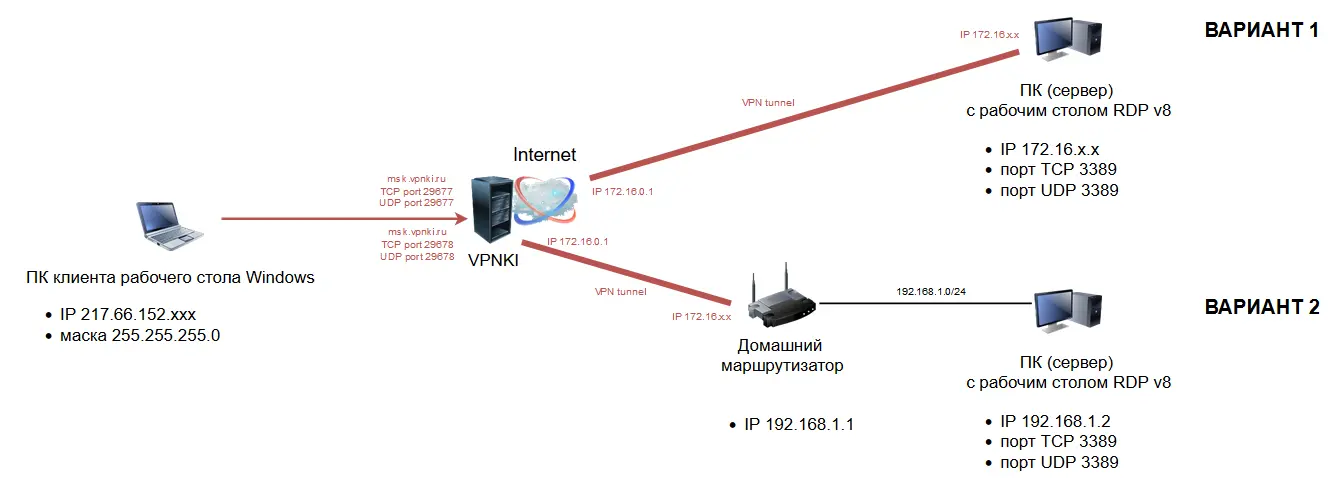

В общем виде схема может выглядеть так. На ней показаны два варианта подключения сервера рабочего стола Windows:

- вариант 1 - подключение VPN туннеля непосредственно с сервера

- вариант 2 - подключение VPN туннеля с маршрутизатора

В остальном варианты не отличаются и можно использовать оба способа.

Пример использования

Допустим, что вам необходимо получить доступ к удаленому рабочему столу Windows из Интернет. При этом компьютер с рабочим столом расположен в домашней сети и не имеет белого IP адреса.

Предположим, что вы успешно установили VPN туннель со своего домашнего компьютера (вариант 1 на схеме) к серверу VPNKI по инструкциям с сайта.

Теперь вам необходимо настроить "проброс" портов для того, чтобы обращаться к ним из сети Интернет.

Для этого воспользуйтесь услугой по пробросу совпадающих портов TCP и UDP на свой компьютер и перейдите в меню:

"Мои настройки" - "Публикация URL и проброс портов" - "Порты TCP и UDP для протокола RDP".

(Для тестирования вы можете использовать тестовый период, который можно активировать на этой странице)

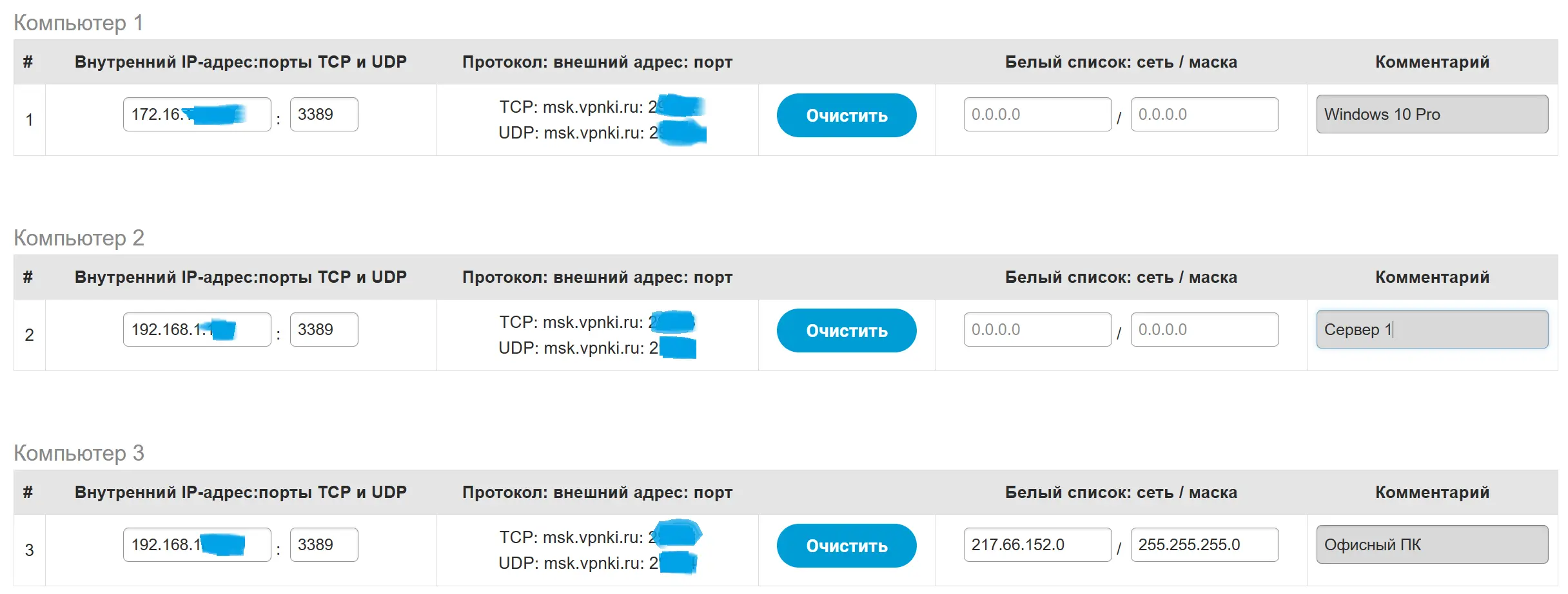

На картинке ниже представлена конфигурация пробросов портов TCP и UDP для трех компьютеров, на которые мы хотим иметь удаленный доступ при помощи удаленного рабочего стола Windows.

Зарезервированные за вами порты TCP и UDP сервера msk.vpnki.ru совпадают и каждая пара таких портов проброшена на соответствующие компьютеры в домашней сети.

При этом порты TCP и UDP компьютеров с рабочими столами во внутренней сети для протокола RDP стандартны - 3389.

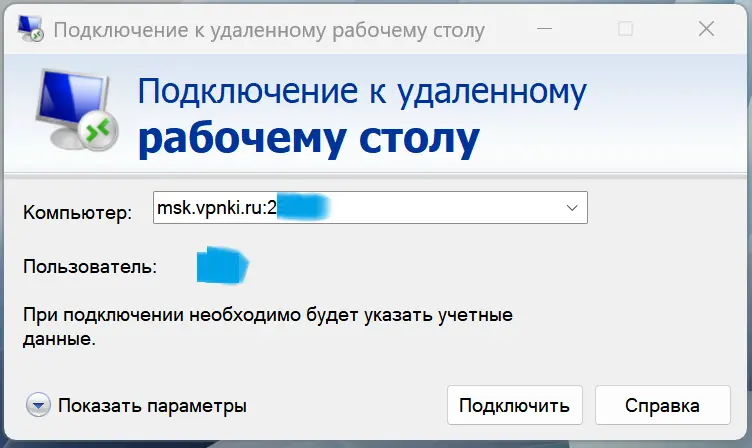

После установления VPN туннеля и после применения настроек проброса портов обращайтесь с компьютера с ОС Windows из Интернет по адресу:

msk.vpnki.ru:<номер_выданного_вам_порта>

Для этого:

- разрешите подключение "Удаленного помощника" на компьютере с рабочим столом

- запустите клиента RDP на компьютере в сети Интернет при помощи команды C:\Windows\System32\mstsc.exe

Настройте подключение

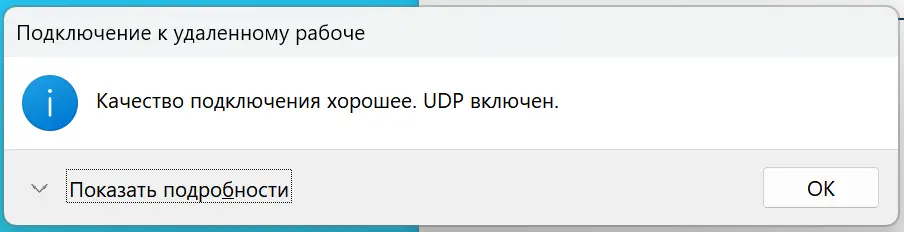

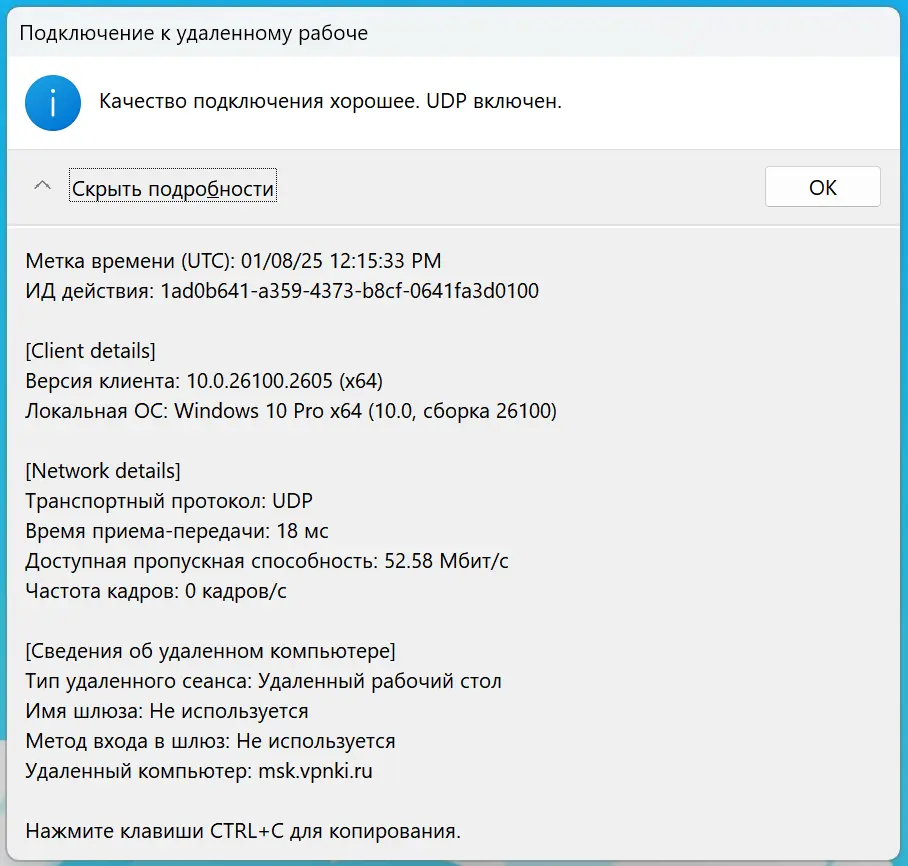

В случае успешного подключения в свойствах соединения вы сможете увидеть, что протокол UDP тоже используется.

Или в более расширенном виде -

Безопасность

Мы предоставлям возможность публикации TCP и UDP портов после согласия с условиями, где вы обязуетесь не размещать таким образом в Интернете незаконного содержимого.

Также следует учесть, что информационная безопасность ваших ресуресов, доступных из Интернет при использовании нашей системы, является вашей зоной ответственности и претензии к нам неприменимы.

Отказ от услуги

Вы можете в любой момент отказаться от услуги. В этом случае введенные вами соответствия внешних портов сервера VPNKI и внутренних адресов и портов вашего компьютера будут удалены.

- Просмотров: 1173

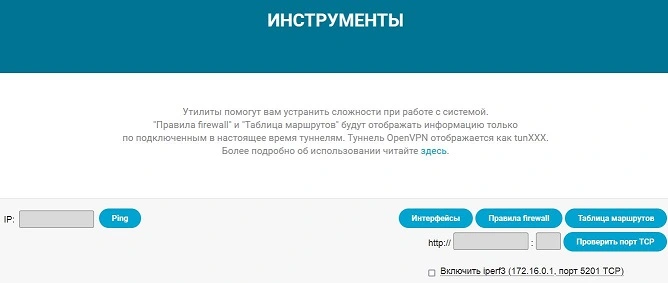

Страница "Инструменты" расположена в личном кабинете пользователя.

Она предоставляет возможности для самостоятельного поиска неисправностей.

На странице представлены инструменты:

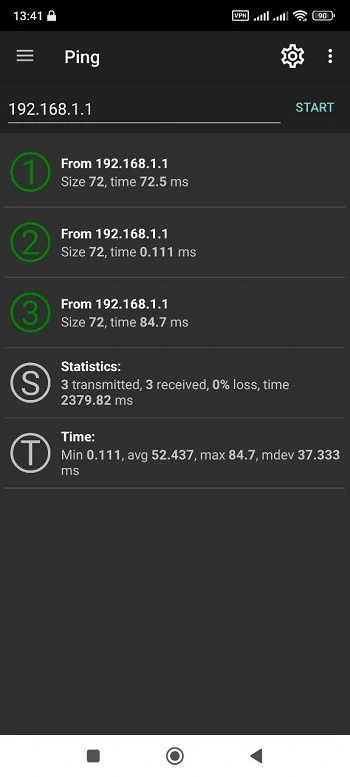

- ping;

Утилита ping на странице тестирования VPN соединений

Позволяет пользователю выполнить команду ping на сервере. В качестве цели может быть любой адрес в сети пользователя.

Можно выполнять пинг:

- непосредственно подключенного оборудования. С которого поднят VPN туннель и имеющего адреса сети VPNKI - 172.16.x.x.

- частных адресов вашей домашней сети. Если она доступна через устройство с поднятым VPN туннелем. Например адреса сети 192.168.x.x.

Для успешной проверки у вас должен быть:

- подключен нужный туннель;

- оборудование, которое вы пингуете, должно отвечать на пинги на нужном интерфейсе. Например, ответ не заблокирован правилами межсетевого экрана;

- вы можете пинговать оборудование, расположенное в домашней сети. В этом случае настройки маршрутизатора, с которого поднят туннель, должны позволять проходить пакетам протокола ICMP. Причем это должно быть разрешено из VPN интерфейса в интерфейс локальной сети (проводной или беспроводной Ethernet).

Команда пинг не выполнит пинг ресурсов сети Интернет. Доступ к ним с сервера отсутствует.

Запрос TCP порта

Эта утилита использует программу cURL для запроса и отображения данных, полученных по указанному вами TCP порту. Например, вы можете запросить данные с порта 80 вашего маршрутизатора. И тем самым определить, что его интерфейс управления доступен с сервера VPNKI.

Для успешной проверки у вас должен быть:

- подключен нужный туннель;

- оборудование и порт, которое вы запрашиваете, должно отвечать на такие запросы на нужном интерфейсе. Например, порт не заблокирован правилами межсетевого экрана;

- вы можете запросить данные с порта оборудования, расположенного в домашней сети. В этом случае настройки маршрутизатора, с которого поднят туннель, должны позволять проходить пакетам протокола TCP. Причем это должно быть разрешено из VPN интерфейса в интерфейс локальной сети (проводной или беспроводной Ethernet).

Команда запроса порта не выполнит запрос ресурсов сети Интернет. Доступ к ним с сервера отсутствует.

Интерфейсы

Эта команда выводит данные по актуальным интерфейсам сервера VPNKI.

Некоторые интерфейсы существуют на сервере постоянно. Другие возникают только в момент успешного подключения VPN туннеля.

Возможный перечень интерфейсов:

-

pppXXX - интерфейс для туннеля, подключенного по протоколам PPTP, L2TP, L2TP/IPsec, SSTP. Существует только в период работы туннеля.

-

tunX - интерфейс сервера OpenVPN. Существует постоянно в случае, если сервер OpenVPN запущен на главной странице системы.

-

vethX - интерфейс для работы услуг "Проброс TCP и UDP порта", "Публикация URL", "Доступ через прокси". Существует постоянно если подключена услуга.

-

wg0_XXXX - интерфейс сервера WireGuard. Существует если сервер WireGuard запущен на главной странице системы.

-

vtiXXXXX - интерфейс для туннеля, подключенного по протоколу IKEv2/IPsec. Существует только в момент успешного подключения и работы туннеля.

-

vx_XXXXX - интерфейс используется для работы дополнительных сервисов - DNS, WINS, MQTT, SIP сервер и т.д.. Существует если подключен дополнительный сервис.

- vpnsX - интерфейс используется для туннеля, подключенного по протоколу Openconnect.

Правила Firewall

Отражают актуальную информацию об ограничении трафика между туннелями пользователя. Правила обновляются динамически при подключении и отключении туннеля. В нормальном состоянии, то правила будут показаны так.

-P INPUT ACCEPT .

-P FORWARD ACCEPT .

-P OUTPUT ACCEPT .

Однако, если вы используете функцию "Гостевого туннеля", то при подключении и работе такого туннеля правила межсетевого экрана будут другими.

Маршруты

Маршруты пользовательской сети на сервере VPNKI. Отражают данные о маршрутах на текущий момент времени. Маршруты могут обновляться при подключении/отключении туннелей. Интерфейс PPP существует в системе только в момент работы туннеля, поэтому маршруты, привязанные к нему, будут отображаться только в период работы туннеля.

В таблице маршрутов отображается информация как о самих маршрутах, так и о интерфейсах, через которые доступна сеть.

Проверка скорости соединения при помощи iperf3

Для проверки скорости соединения от вашего устройтсва до сервера VPNKI вы можете запустить утилиту iperf3 на сервере VPNKI. Для этого можно использовать клиентские утилиты iperf3 для различных ОС.

Скачать iperf3 можно с сайта https://iperf.fr/iperf-download.

Для загрузки доступны версии утилиты для разных ОС. Среди них Windows, macOS, Ubuntu, Debian, Mint, Fedora, Red Hat, CentOS, openSUSE, Arch Linux, FreeBSD.

Если вы хотите использовать мобильную версию, то мы рекомедуем найти приложение для Андроид с названием "Magic iPerf including iPerf3".

После выбора галочки на странице Инструменты для вас запустится сервер iPerf на адресе 172.16.0.1 и порту TCP 5201 .

Сервер будет выключен при снятии галочки или автоматически в 23-59 по Московскому времени.

- Просмотров: 7869

Настройки на этой странице предназначены только для подключения к сервису VPNKI. Они могут не подойти к любому другому VPN сервису в сети Интернет.

Перед началом настройки ознакомьтесь с "Общими сведениями" о работе системы. Ссылка тут https://vpnki.ru/settings/before-you-begin/main-tech-info .

Помните, что правила и маршруты на сервере VPNKI применяются при подключении туннеля.

Если вы изменили настройки в личном кабинете, пожалуйста, переподключите туннели.

-------

Настройка IKEv2 IPsec на Android с приложением strongSwan

0. Перед началом настройки имейте ввиду, что:

- Android не использует протокол DHCP для получения адресов и маршрутов с сервера. Кроме того, маршруты на Android не передаются и средствами IPsec с нашего сервера. Это означает, что вам необходимо настроить маршруты вручную в приложении strongSwan.

- вы можете не увидеть ответ Android на команду ping с нашей страницы "Инструменты". Andoid не всегда отвечает на подобные запросы по туннельному интерфейсу. Хотя в этом примере вы будете использовать стороннее VPN приложение, а не нативный клиент Андроид. Поэтому пинги со страницы Инструменты должны быть успешны.

Скачайте официальное приложение strongSwan из магазина Google Play. Затем запустите его.

https://play.google.com/store/apps/details?id=org.strongswan.android

Из браузера ссылка на территории РФ недоступна. Можно скачать из мобильного приложения Google Play.

Вот так выглядит начальный экран приложения strongSwan.

Прежде, чем настраивать подключение к сервису VPNKI стоит обратить внимание. Подключение по IKEv2/IPsec предполагает, что и сервер и клиент взаимно проверят друг друга в момент подключения.

Ваш клиент проверит цепочку сертификатов, которую он получит от сервера в момент подключения. Сервер убедится в том, что пользователь тот, за которого себя выдает. И он убедится в этом путем проверки имени и пароля пользователя.

Сервер системы VPNKI использует сертификаты Let's Encrypt. Они будут переданы на ваше устройство при подключении. Сертификаты будут успешно проверены в вашем Android без каких-либо дополнительных настроек.

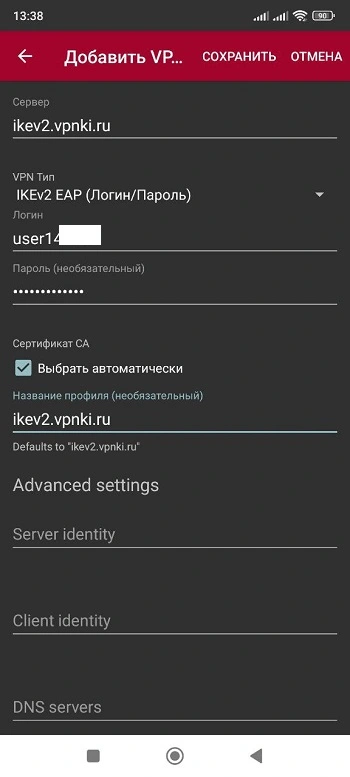

1. Давайте начнем. Нажмите "Добавить VPN профиль". После этого вам станут доступны поля настройки IKEv2 подключения.

Укажите сервер для подключения - ikev2.vpnki.ru .

Тип подключения - IKEv2 EAP (Логин/Пароль) .

В поле логин введите имя туннеля (в формате userXXXX). Вы создали его ранее в личном кабинете системы.

Введите пароль, который вы указывали для этого туннеля в личном кабинете VPNKI.

Укажите что "Сертификат СА" - Выбирать автоматически .

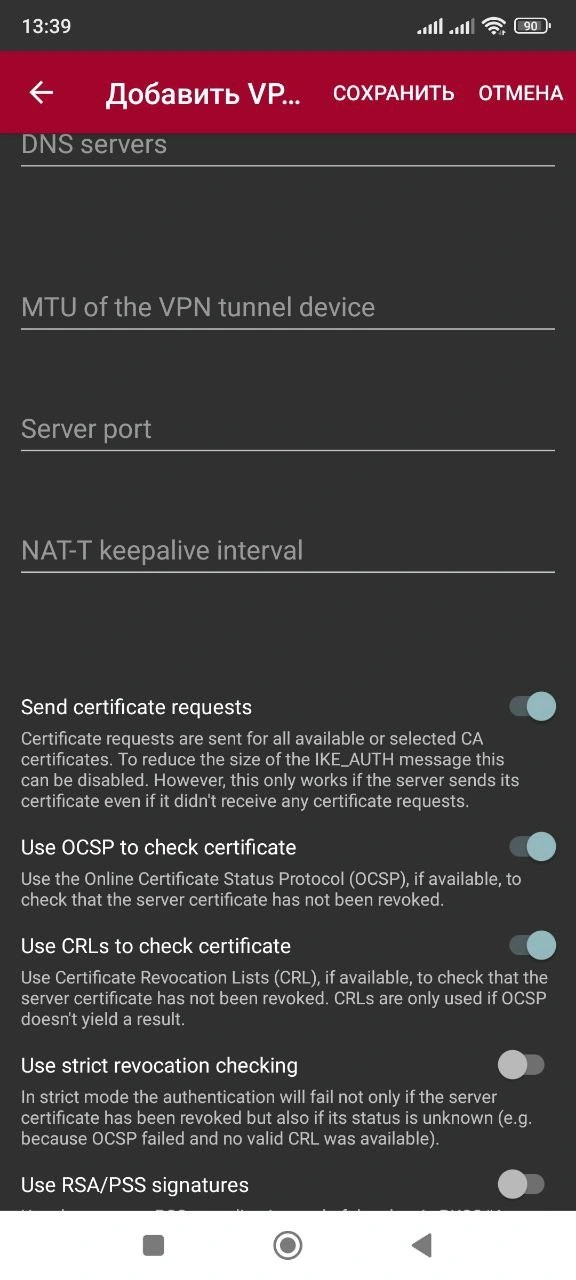

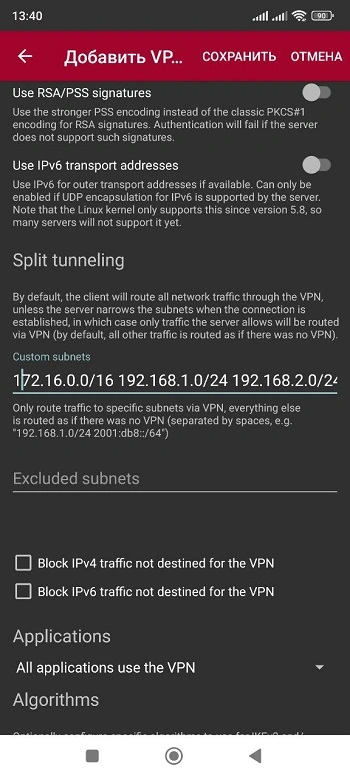

Пролистайте экран дальше. Убедитесь, что все галочки и переключатели установлены так, как представлено на картинке.

Укажите в разделе Split Tunneling адреса сетей, к которым вы хотите получить доступ с вашего Андроид.

Как минимум, вам нужно указать здесь сеть 172.16.0.0/16 (это сеть VPNKI).

Если вы хотите, чтобы ваш Андроид имел доступ к устройствам в сети за вашим маршрутизатором, то следует добавить и ее.

Эту сеть вы должны указать и в личном кабинете системы VPNKI для определенного туннеля.

В примере ниже перечислены три сети. Они записаны через пробел. В такой нотации их и необходимо указывать в приложении.

172.16.0.0/16 192.168.1.0/24 192.168.2.0/16

Где, например, сеть 192.168.1.0/24 это сеть за маршрутизатором городской квартиры.

Сеть 192.168.2.0/24 это сеть за маршрутизатором, расположенным на даче.

Обе эти сети также должны быть указаны и в личном кабинете системы VPNKI для соответствующих туннелей.

И это последний экран. На нем особенно ничего делать не нужно. Просто нажмите "Сохранить".

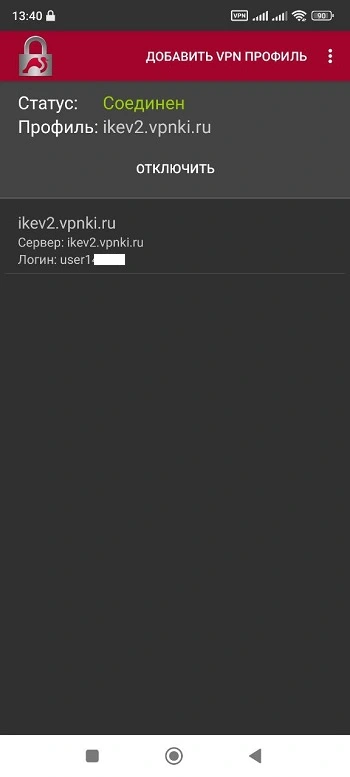

На главном экране приложения один раз тапните на созданном VPN профиле. Так начнется процесс установления соединения.

После его завершения вы увидите информацию о статусе подключения.

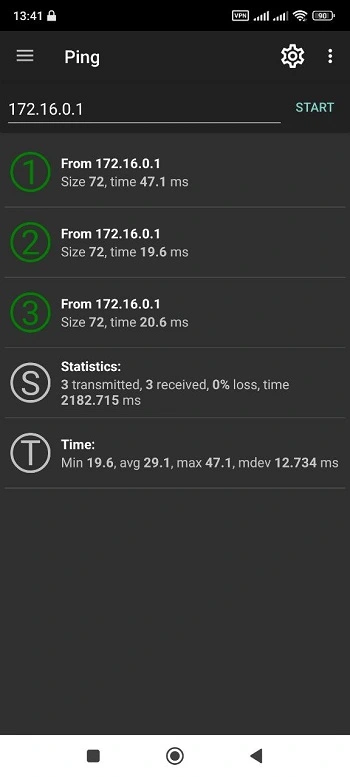

Теперь пришло время выполнить пинг адреса сервера VPNKI 172.16.0.1.

Если он успешен, то дальше, например, можно выполнить пинг и адреса маршрутизатора в домашней сети.

Для пинга можно использовать любой инструмент из магазина Google Play. В данном примере использована утилита Network Utilities.

https://play.google.com/store/apps/details?id=com.myprog.netutils&hl=ru&gl=US

Из браузера ссылка на территории РФ недоступна, но установить утилиту можно из магазина Google Play.

Надеемся, что все получилось! Подключение к нашему VPN серверу прошло успешно и вы получили связь!

Важно! Подключение IKEv2 с двух устройств, которые используют общий белый IP адрес сети Интернет, будет не успешным.

Например, телефон и планшет, которые расположены в домашней сети и выходят в Интернет через единый маршрутизатор.

Работать будет только один туннель. Для второго устройства используйте другой VPN протокол.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ ИСПОЛЬЗОВАНИЯ VPN СОЕДИНЕНИЙ

- Немного более подробно про IP адрес можно прочитать в разделе "О технологиях".

- Читайте про технологии удалённого доступа к компьютеру в разделе "О технологиях".

- Про выход в Интернет через VPN и центральный офис можно почитать здесь.

Если у Вас появятся вопросы, то вы можете задать их на форуме нашей системы.

- Просмотров: 29817

Публикация URL домена второго уровня

Если вы являетесь обладатетелем доменного имени, то с нашей системой вы получаете возможность разместить свой веб-сервер на домашнем устройстве. А затем опубликовать его под собственным доменным именем, доступным из Интернета.

В этом случае, вы можете не платить за хостинг своего веб-сервера, а оплачивать только доменное имя у своего провайдера. При этом веб-сервер будет находиться на вашем домашнем компьютере или мини-компьютере RaspberryPi.

Для этого:

- у вас должен быть установлен как минимум один VPN-туннель и настроена маршрутизация. Подробнее см.здесь.

- правила маршуртизации на сервере VPNKI и на ваших устройствах должны быть установлены корректно.

- установлено соответствие внешнего доменного имени и адреса/порта в вашей домашней сети. Процедура осуществляется на специальной странице в личном кабинете нашей системы и об этом смотрите ниже.

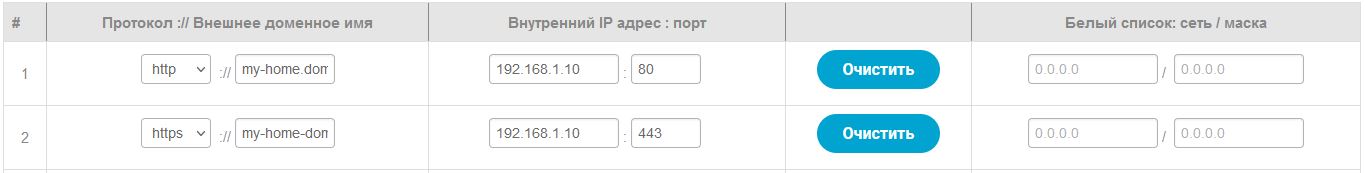

Пример использования

Допустим, что вы являетесь обладателем доменного имени my-home-domain.net. В вашей домашней сети есть сервер, имеющий адрес 192.168.1.10, на котором запущем веб-сервер. Так же на нем размещен контент, который вы хотите опубликовать в сети Интернет под своим доменным именем. Однако вы не обладаете белым IP адресом, выданным вам провайдером услуг Интернет.

При этом вы хотите организовать доступ к своему веб-серверу из Интернет как по протоколу HTTP, так и по HTTPS.

В начале рассмотрим организацию доступа по протоколу HTTP.

Вы уже зарегистрированы в VPNKI и имеете успешно установленный VPN туннель к нашей системе по любому из протоколов (PPTP, L2TP, SSTP, OpenVPN и т.д.). При этом внутренняя сеть и адрес веб-сервера 192.168.1.10 доступны и пингуются со страницы "Инструменты" нашей системы. Представим себе, что соединение к VPNKI установлено с домашнего маршрутизатора. Хотя можно было бы установить VPN подключение и с самого веб-сервера, но мы пока рассмотрим пример с маршрутизатором.

Важно! Вы должны успешно выполнитиь пинг со страницы "Инструменты" до вашего веб-сервера. Это подтвердит, что правила маршрутизации установлены корректно.

Кроме этого, если ваш веб-сервер "слушает" на порту 80, то на странице Инструменты вы должны успешно запросить с этого порта данные и получить ответ.

Это даст вам уверенность в том, что веб-сервер настроен правильно и его контент доступен через VPN подключение.

Настройка публикации домена 2-го уровня по протоколу HTTP

Для работы услуги вам необходимо активировать эту возможность в меню "Мои возможности". Например, услуга URL2-RU-2 означает, что вам станут доступны две строки для записи публикации домена второго уровня.

Одну строку вы можете использовать для проброса внешнего соединения по протоколу HTTP, а вторую по HTTPS. Или можете использовать первую строку для проброса соединения по HTTP к одному домену, а вторую строку для проброса соединения по протоколу HTTP к другому домену. В общем, можете использовать эти две строки как хотите.

Публикация домена 2-го уровня будет работать в том случае, если вы внесете адрес нашей системы в DNS запись вашего домена my-home-domain.net. Для этого зайдите в настройки DNS сервера провайдера для своего домена и создайте (или измените уже существующую) запись с типом А. Укажите там IP адрес 84.201.157.25 для своего доменного имени.

После обновления DNS служб любые обращения из сети Интернет по вашему доменному имени будут идти на сервер VPNKI.

Мы перенаправим эти обращения из Интернет в VPN туннель и, в конечном счете, на ваш веб-сервер.

Настройка этой возможности осуществляется в отдельном пункте меню вашего личного раздела сервера VPNKI.

На скришноте ниже представлены две строки. Первая строка описывает подключение по протоколу HTTP, а вторая по протоколу HTTPS.

В первом случае обращение из Интернет будет отправлено на ваш веб-сервер и его порт 80, а во втором на порт 443.

Настройки белого списка оставлены по умолчанию и эти значения никак не ограничивают желающих подключиться к вашему веб-серверу.

Настройка публикации домена 2-го уровня по протоколу HTTPS

Наша система поддерживает передачу трафика HTTPS на ваш сервер (режим ssl passthrough) при условии, что ваш сервер обладает сертификатом, выданным на доменное имя. В нашем примере my-home-domain.net. Вы можете использовать любой сертификат - платный или выданный центром сертификации Let's Encrypt.

Отметим, что скрипт по автоматизированному получению и обновлению сертификатов Certbot от Let's Encrypt успешно работает на серверах, опубликованных через услугу VPNKI.

О настройке certbot много написано в Интернете, но возможно чуть позже мы добавим и свою инструкцию.

Безопасность

Мы предоставлям возможность публикации URL после согласия с условиями, где вы обязуетесь не размещать таким образом в Интернете незаконного содержимого.

Также следует учесть, что информационная безопасность ваших ресуресов, доступных из Интернет при использовании нашей системы, является вашей зоной ответственности и претензии к нам неприменимы.

Технические ограничения

У этой услуги есть некоторые технические ограничения, которые могут не позволить Вам ее использовать. Так как работа системы базируется на функциональности "обратный прокси", то фактически, вы будете иметь доступ из Интернет не к своему домашнему веб-серверу, а к нашему серверу, который скачает по вашему требованию страницу из домашней сети и перешлет ее вам для "отрисовки" в Интернет браузере.

Для работы услуги наша система "обратный прокси" перезаписывает заголовки пакетов HTTP, меняет в них адреса и выпускает их в другом интерфейсе. Например, система получила ваш запрос из Интернет на показ страницы веб-сервера, перезаписывает заголовки и выпускает эти пакеты в вашей домашней сети. Так же она поступает и с ответным трафиком. При этом система обратного прокси-сервера не трогает содержимого потока HTTP, а интересуется лишь заголовками.

Все это будет успешно работать до тех пор, пока ваши внутренние IP адреса вида 192.168.x.x вдруг не окажутся в теле HTTP потока веб-страницы вашего домашнего сервера или веб-камеры.

К сожалению, такое может быть во всяких окнах авторизации к веб-камере или на криво написанных веб-серверах и приложениях.

В этом случае, наша система не сможет обнаружить такой адрес и заменить его, а поэтому такая ссылка не будет открыта извне - ведь она будет вести на адрес, например http:// 192.168.x.x/index.htm, а должна была бы открывать http:// my-home-domain.net/index.html

Увы, мы не можем исправить эту ситуацию, так как не обладаем техническими возможностями по поиску и перезаписи адресов в вашем потоке (и в заголовках и в теле потока), особенно, если учесть, что это может быть видеопоток.

Если такое ограничение коснулось вашего веб-сервера, то используйте другие средства для организации доступа. Ну и можете составить свое мнение о качестве программного обеспечения, написанного и работающего на вашем устройстве. Если говорить именно об устройствах (а не о веб-сервере), то, к сожалению, китайские товары этим страдают.

Дополнительно следует учесть, что введенные вами на странице настройки будут применены не моментально (!), а через некоторое время (около 5 минут), о чем вам будет сообщено на странице настройки услуги публикации URL.

Отказ от услуги

Вы можете в любой момент отказаться от услуги. В этом случае введенные вами соответствия доменного имени и внутрненнего адреса будут удалены. Для возврата к услуге после ее отказа вам будет необходимо заново принять Соглашение.

- Просмотров: 5676